OWASP Top 10

L’owasp top 10 è un documento ufficiale che tratta di “standard di consapevolezza” per sviluppatori e sicurezza di applicazioni web. Consiste dei 10 rischi di sicurezza più critici delle applicazioni web, supportato da un ampio consenso a livello di community.

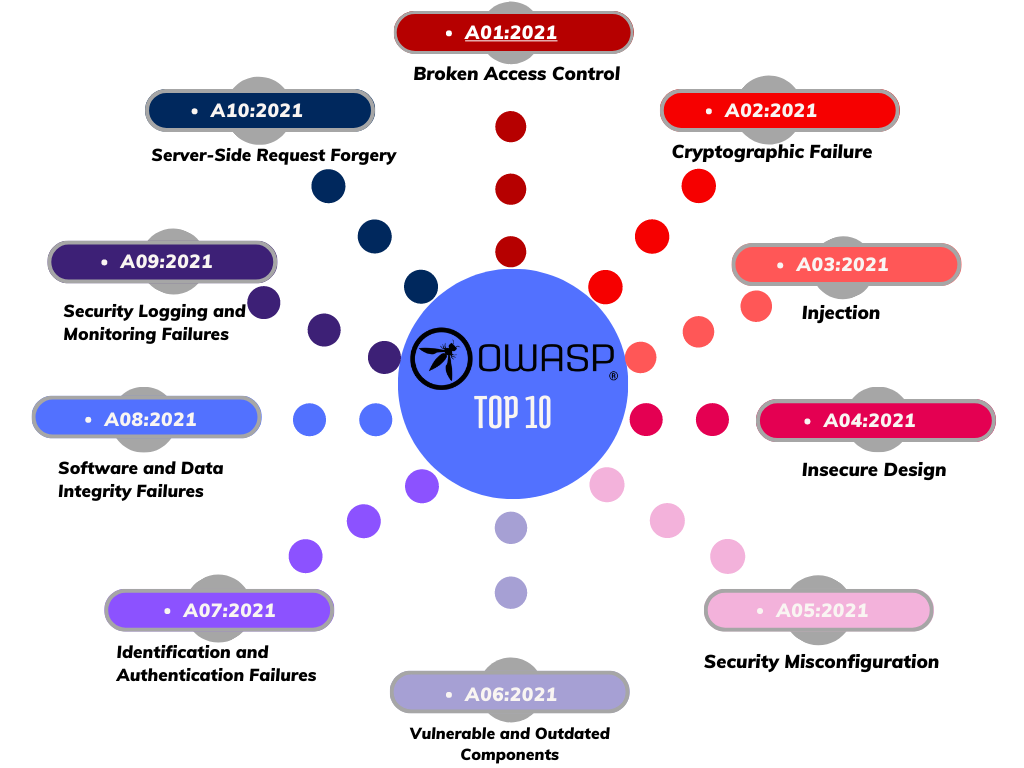

Di seguito il diagramma mostra quelle che sono stati i rischi più diffusi fra 2021 e 2022.

- Broken Access Control

- Cryptographic Failures

- Injection

- Insecure Design

- Security Misconfiguration

- Vulnerabile and Outdated Components

- Identification and Authentication Failures

- Software and Data Integrity Failures

- Security Logging and Monitoring Failures

- Server-Side Request Forgery (SSRF)

Andando a vedere nel dettaglio ogni singolo punto siamo in grado anche di vedere come NOX può aiutare sviluppatori e amministratori di sistema su come tracciare e implementare misure di sicurezza mirate nei confronti di questi standard di sicurezza.

- Broken Access Control: Il concetto di Access Control implementa delle policies tali da far sì che gli utenti non possano agire all’esterno del perimetro a essi concesso. Compromissioni su questo aspetto portano alla divulgazione non autorizzata di informazioni, modifiche o distruzioni dei dati. NOX, grazie al modulo di Anomaly Detection, potenziato da un motore di machine learning, è in grado di monitorare il comportamento degli utenti, e le operazioni da esso svolti, scongiurando di fatto possibili azioni non volute al di fuori delle autorizzazioni degli stessi.

- Cryptographic Failures: precedentemente conosciuto come Sensitive Data Exposure, va a determinare la necessità di protezione dei dati in transito o statici. Password, codici di carte di credito, dati sanitarti, informazioni personali e segreti aziendali richiedono un livello di protezione più elevato, principalmente se tali dati ricadono all’interno delle normative legali (GDRP, PCI DSS etc.). NOX monitora costantemente l’integrità dei file ed è in grado di correlare gli eventi di sicurezza e configurazioni alle varie normative sul trattamento dei dati personali/sensibili, per offrire una visione sempre aggiornata del livello di compliance aziendale, permettendo facilmente alle aziende di adeguarsi velocemente agli standard.

- Injection: Gli attacchi di Injection sono sempre più utilizzati ai danni delle applicazioni web. Gli attacchi di Injection sono molto pericolosi in quanto permettono l’esfiltrazione di dati e l’esecuzione di codice arbitrario sul bersaglio. Spesso sono dovuti a errori durante lo sviluppo delle web application, e per questo andrebbero sempre seguite le linee guida di sicurezza (input control, error and exception handling etc.) quando si sviluppa software. NOX è in grado di riconoscere attacchi di Injection e Brute force in tempo reale, e, grazie alle sue risposte automatizzate, mettere in atto azioni di remediation istantanee per scongiurare questo tipo di attacchi (IP BAN, Route null, Host isolation etc..). Grazie alla proattività di NOX questi attacchi vengono fermati anche senza la presenza di un SoC Analyst o IT manager durante l’attacco stesso.

- Insecure Design: Il concetto di “progettazione sicura” è molto ampio e abbraccia tutte le fasi di creazione di un software, dal codice alla sua implementazione passando dalla fasi di testing. Durante le fasi di progettazione è estremamente importante seguire le linee guida di Secure Design, analizzando anche gli scopi e l’ambito in cui verrà usato un nuovo software o web application. È estremamente importante analizzare il contesto aziendale in cui verrà utilizzata la web app, per capire quali sono i potenziali rischi e le tipologie di attacchi e threat actors che potrebbero prendere di mira l’azienda in questione. NOX è in grado di offrire agli sviluppatori un ambiente di staging monitorato in grado di offrire un contesto sicuro in cui testare e valutare le possibili problematiche legate allo sviluppo dell’app. Ciò non toglie la necessità per lo sviluppatore di avere processi interni ed esterni di analisi, testing, e code review.

- Security Misconfiguration: Si parla sempre di nuove vulnerabilità software, zero day exploits, e poca cyber security awareness dei dipendenti come cause principali di attacchi portati con successo verso le aziende. In realtà un argomento spesso banalizzato riguarda proprio l’incorretta configurazione dei software e dei sistemi, che lasciano aperte delle possibilità per gli attaccanti di perpetrare le loro azioni indisturbati. Per citare uno dei casi più famosi parliamo della privilege escalation in ambito AD CS (Active Directory Certificate Services), in cui una configurazione errata del servizio possa portare un utente malintenzionato ad ottenere privilegi di amministrazione (ESC1 – 8). NOX, grazie al sistema di auditing continuativo, all’integrazione con il NIST e con i CIS benchmark, è in grado di offrire un’analisi costante della configurazione dei server e delle workstation per poter implementare velocemente le modifiche necessarie per non lasciare spazio ad errori di configurazione.

- Vulnerabile and Outdated Components: Nei processi di hardening aziendale è di fondamentale importanza il controllo costante dei vari componenti e software che costituiscono l’infrastruttura ICT. Mantenere sempre aggiornati i componenti è estremamente importante per non esporsi a rischi. Emblematico il recente caso dell’hypervisor ESXi ed una vulnerabilità grave ad esso legata, patchata nel 2021 e che ha comunque portato nel 2023 a casi di exploiting della stessa. NOX con il suo monitoraggio continuativo, controlla costantemente le workstation ed i server dell’infrastruttura al fine di rilevare software non aggiornato, correlando le versioni obsolete con le relative falle di sicurezza, offrendo direttamente i riferimenti alle vulnerabilità e al sito del vendor per workaround o patch risolutive, facendo risparmiare tempo e permettendo una remediation rapida e precisa.

- Identification and Authentication Failures: precedentemente nota come Broken Authentication, questo punto riguarda le vulnerabilità causate da una errata gestione dei diritti di accesso, autenticazione e gestione delle credenziali o dei processi. Assenza di password policies adeguate, non implementazione di MFA e assenza di controlli per attacchi di tipo brute force rappresentano solo alcune delle possibili problematiche legate all’autenticazione degli utenti. NOX è in grado di monitorare tutti gli eventi di login errato e misconfiguration a livello di workstation/server e protegge in tempo reale contro attacchi di enumerazione e brute force degli utenti, applicando risposte automatizzate di BAN dell’IP dell’attaccante, fino ad arrivare all’isolamento della macchina sotto attacco.

- Software and Data Integrity Failures: Gli errori di integrità del software e dei dati si riferiscono a codice e infrastruttura che non proteggono dalle violazioni dell’integrità. Una pipeline CI/CD non sicura può introdurre la possibilità di accesso non autorizzato, codice dannoso o compromissione del sistema. Gli aggressori potrebbero potenzialmente caricare i propri aggiornamenti da distribuire ed eseguire su tutte le installazioni. NOX, correttamente installato in un ambiente di sviluppo, con la sua funzione di file integrity è in grado di monitorare le autorizzazioni di accesso, modifiche e cancellazioni di file, segnalando in maniera tempestiva un eventuale tentativo di compromissione, prevenendo così attacchi alla supply chain del software in via di sviluppo.

- Security Logging and Monitoring Failures: È di fondamentale importanza un monitoraggio costante delle attività a 360° per poter identificare i cosiddetti IoC (indicators of compromise). Senza il logging e il monitoraggio, non è possibile identificare e arginare eventuali brecce nella difesa dell’infrastruttura. NOX monitora costantemente gli end point e gli apparati di rete (o qualsiasi software in grado di generare e inoltrare syslog), indicizza e correla gli eventi per offrire una visione completa di ciò che accade in tempo reale, e identificare potenziali attacchi prima che essi vengano portati a termine.

- Server-Side Request Forgery (SSRF): Gli attacchi SSRF si verificano ogni volta che un’applicazione Web recupera una risorsa remota senza convalidare l’URL fornito dall’utente. Le vulnerabilità SSRF consentono a un utente malintenzionato di inviare richieste predisposte dal server back-end di un’applicazione Web vulnerabile. I criminali di solito utilizzano attacchi SSRF per colpire i sistemi interni che si trovano dietro i firewall e non sono accessibili dalla rete esterna. NOX tramite la sua integrazione con firewall e network layer 2, è in grado di monitorare l’attività di rete a livello di firewall locale e a livello di firewall infrastrutturale, quindi notificando in tempo reale eventuali elementi di compromissione come ad esempio il cambio non autorizzato di regole di filtraggio.

NOX risulta quindi l’alleato perfetto anche per quanto riguarda il controllo e la conformità agli standard OWASP per lo sviluppo di web app sicure con le sue molteplicità funzionalità e sfaccettature.