RDP Brute-Force

Come visto per l’attacco SSH di tipo Brute-Force, NOX è in grado di rilevare anche attacchi Brute-Force relativi al protocollo RDP su un server Windows. Questa tipologia di attacco è quello più sfruttato da utenti malintenzionati informatici, siccome ancora oggi, Windows risulta essere il Sistema Operativo più utilizzato sul luogo di lavoro.

RDP sta per Remote Dektop Protocol, ed è un applicativo di Microsoft che consente la completa gestione delle proprie postazioni di lavoro e dei server da remoto. L’attaccante per svolgere questo attacco, utilizza strumenti di scansione alla ricerca degli indirizzi IP dei client che sono in ascolto sulla porta RDP 3389 (porta RDP di default), pertanto aperti alla connessione. Una volta individuato il target, esegue un attacco Brute-Force nel tentativo di indovinare la coppia di credenziali (username e password) vincente per accedere alla macchina e attaccare le risorse aziendali. Qualora l’attacco riuscisse, i cyber-criminali avrebbero completo accesso remoto al computer di destinazione, quindi di conseguenza alla rete aziendale stessa e causare impatti importanti o addirittura devastanti.

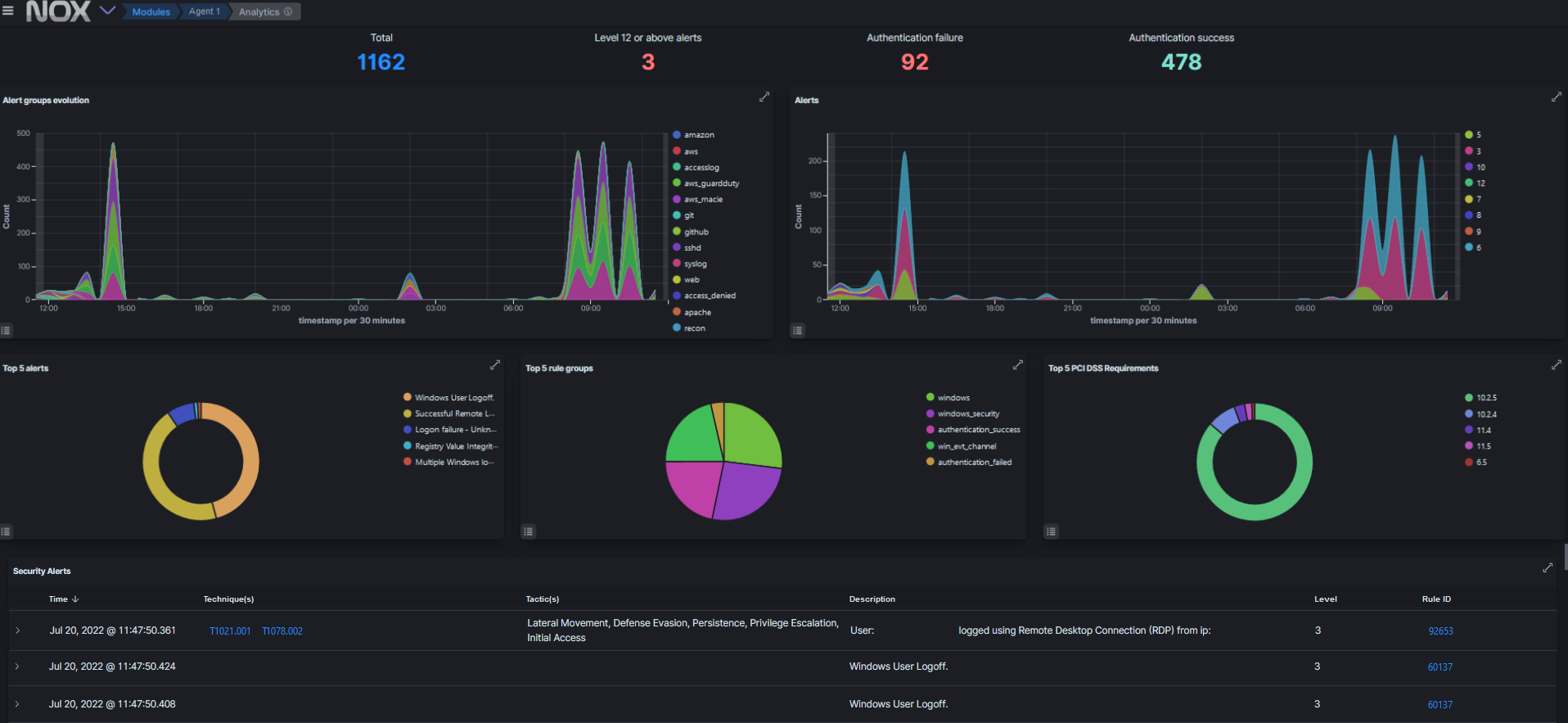

Eseguendo il login di accesso e raggiungendo il seguente percorso: NOX > Modules > Analytics , si può notare che NOX ha rilevato correttamente questa tipologia di attacco, riportando la seguente descrizione:

- User: <username> logged using Remote Desktop Connection (RDP) from ip: <ip_address> , la quale identifica che è stato registrato un tentativo di accesso, utilizzando il protocollo RDP, alla macchina target attraverso le credenziali corrette.

Di seguito, si potrà analizzare la sezione Events per approfondire in dettaglio l’evento generato.

Nota: Questa tipologia alert è particolarmente importante, sia che si tratti di un attacco sia di un uso improprio da parte di un dipendente.