SSH Brute-Force

Un metodo di attacco frequente, è quello di Brute-Force contro il servizio SSH. I cyber-criminali, tramite un determinato indirizzo IP, o multipli indirizzi IP, cercano di eseguire questo attacco cercando di indovinare l’accoppiata di credenziali (username e password) vincente che garantisca l’autenticazione.

Un tentativo di brute-force può avere impatti gravi:

- In seguito all’attacco, gli utenti mal intenzionati cercano di mettere in atto una serie di tecniche per nascondere l’avvenuto successo, per esempio: cancellazione dei file di log e installazioni di malware.

- Altrimenti o di conseguenza, l’obiettivo è causare un Denial of Service, portando al collasso server o servizi quando vengono esaurite le risorse disponibili.

NOX, è in grado di rilevare, analizzare e generare alert per ogni tentativo di accesso riuscito e/o fallito, in particolare quando viene rilevato un numero sufficiente di login failures dallo stesso indirizzo IP di origine (o multipli) nella stessa finestra temporale.

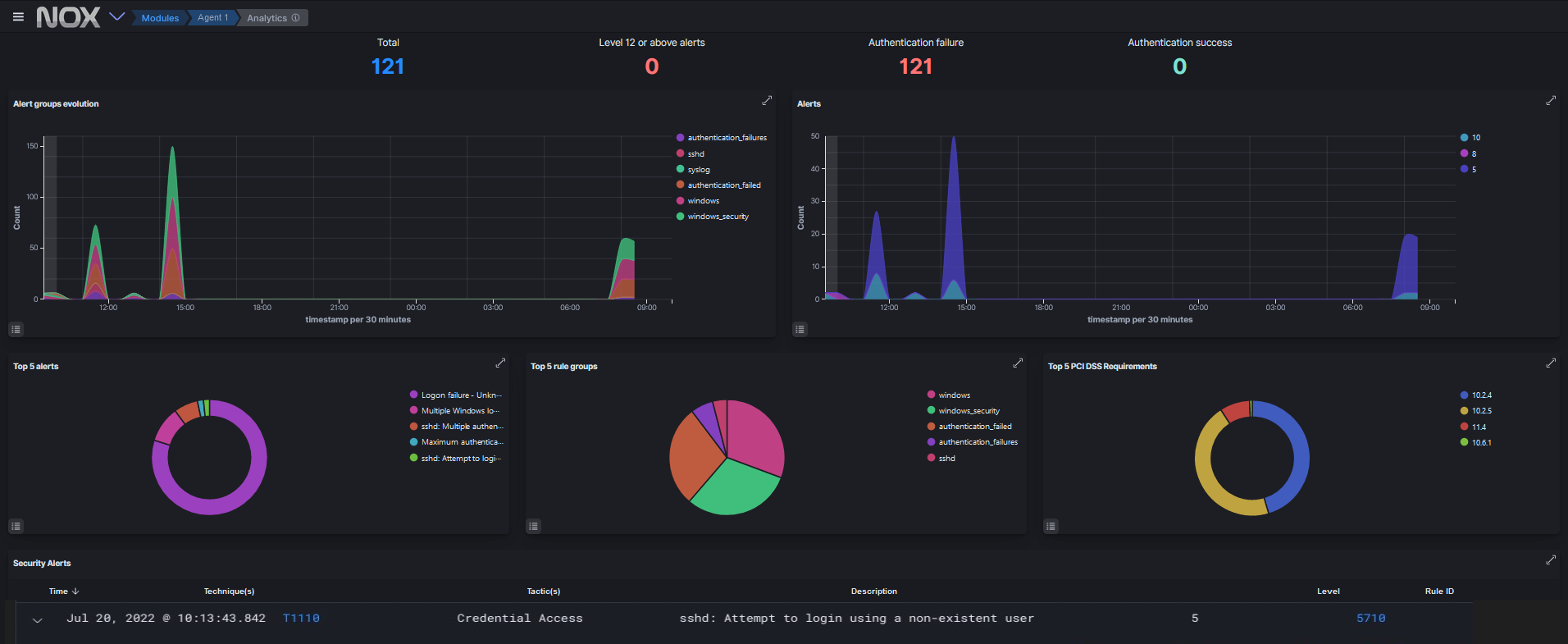

La funzionalità in grado di segnalare i tentativi di autenticazioni fallite o eseguite con successo è: Analytics.

Di fatti, eseguendo il login alla Dashboard relativa a quella funzionalità, vedremo subito in alto un resoconto del numero totale delle autenticazioni fallite, con i grafici pertinenti e la descrizione degli eventi. Nel caso di un tentativo di accesso SSH, si noterà un evento particolare, il quale deve essere tenuto fin da subito in considerazione, ad esempio:

- sshd: Attempt to login using a non-existent user: che indicherà un tentativo di accesso fallito (tramite ssh) tramite un username inesistente

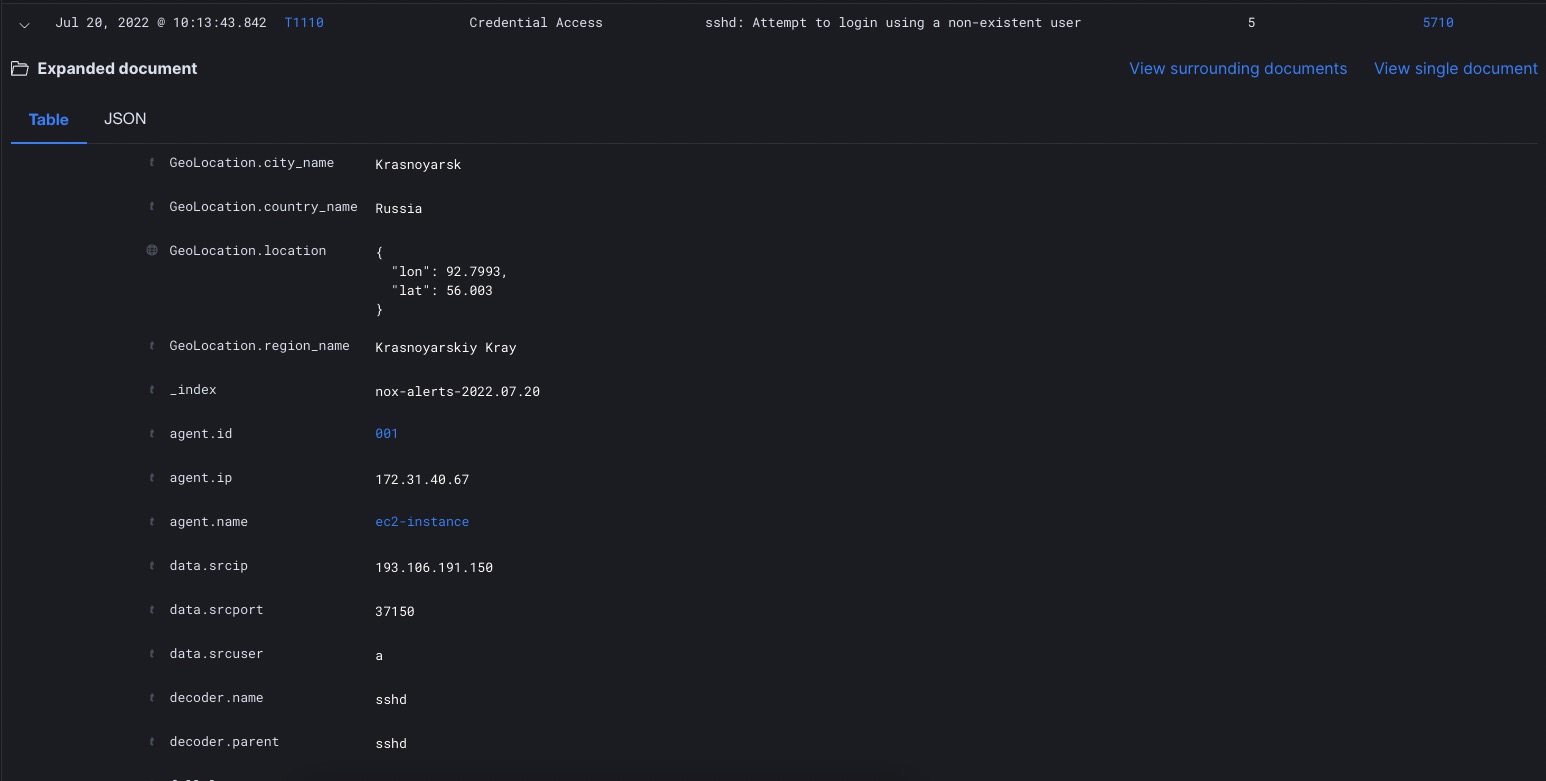

Analizzando la sezione dedicata a Events, si potrà approfondire le informazioni di dettaglio dell’evento generato, eventualmente eseguendo una ricerca più raffinata tramite l’inserimento di un intervallo temporale specifico. Si possono notare informazioni specifiche, in particolare:

- Geolocation : le coordinate geografiche (la coppia latitudine – longitudine e la regione) che si basano sull’indirizzo IP dell’attaccante

- Srcuser l’username utilizzato dall’utente malintenzionato per tentare l’accesso