T-Pot è la piattaforma honeypot all-in-one, opzionalmente distribuita, multiarch (amd64, arm64), che supporta oltre 20 honeypot e innumerevoli opzioni di visualizzazione. Le mappe di attacco dal vivo animate e molti strumenti di sicurezza per migliorare ulteriormente l’esperienza d’uso.

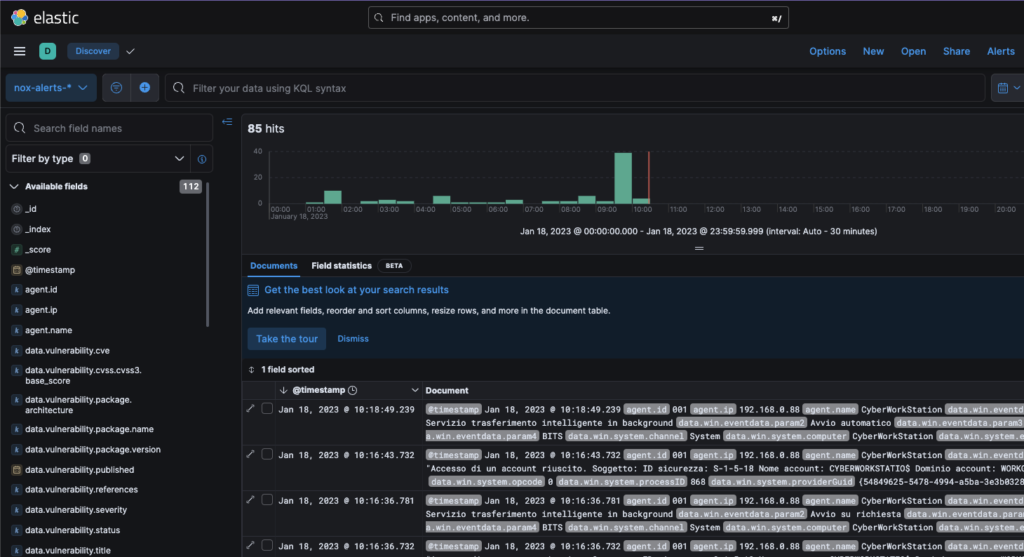

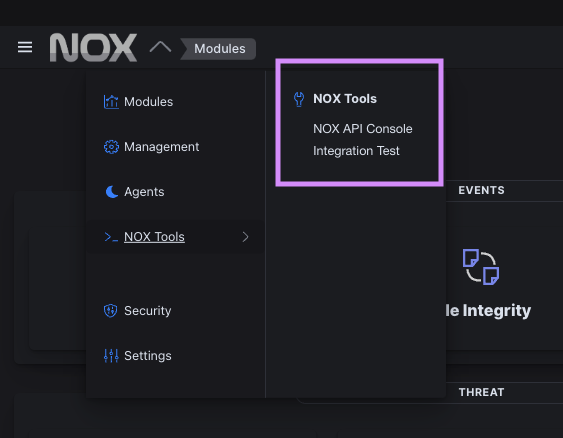

T-Pot è integrabile con NOX, per fornire strategie di Deception.

La Deception automatizza la creazione di trappole all’interno della rete emulando o integrando risorse software esistenti. Le emulazioni possono avvenire anche su dispositivi come bancomat, sistemi di vendita, router, dispositivi medici e molto altro.

Le macchine che fanno parte della HoneyNet (rete di Honeypot) sono utilizzate per attirare gli aggressori, simulando il comportamento di macchine vulnerabili agli attacchi informatici. In questo modo gli attaccanti cercheranno di hackerare l’honeypot invece dell’infrastruttura vera, questo farà diminuire in prima battuta gli attacchi verso l’infrastruttura in produzione.

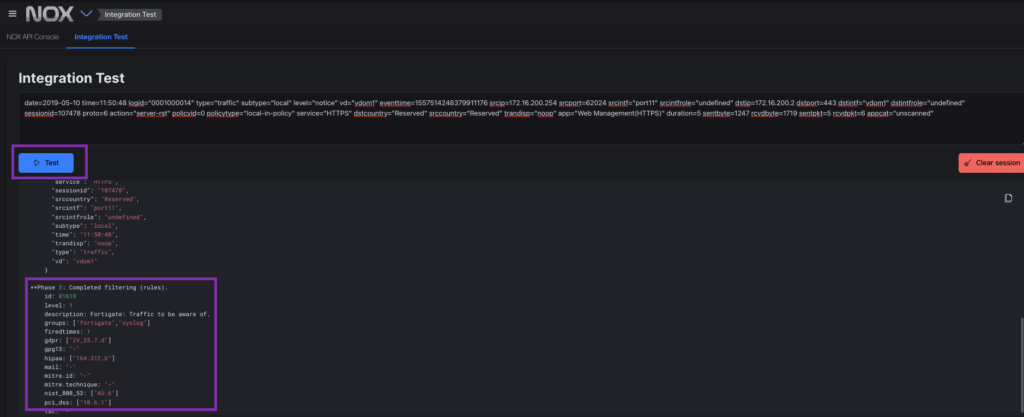

Una volta penetrati, gli attaccanti, cercheranno di stabilire una backdoor con la quale esfiltrare dati sensibili. Ed è quindi immediato l’allarme verso NOX. Essendo la trappola una risorsa apparentemente importante, l’aggressore, è facile che vi continui ad iniettare malware che in automatico NOX analizzerà in modo dinamico fornendo un report al personale addetto alla sicurezza.